El concepto de ingeniería social en términos de informática se refiere al robo de datos mediante la manipulación de usuarios reales 1. Así pues, los riesgos y amenazas de la ingeniería social generalmente inician en un contacto casual, inocente, vía redes sociales o Internet; pero terminan por atentar contra la seguridad digital de las compañías.

El concepto de ingeniería social en términos de informática se refiere al robo de datos mediante la manipulación de usuarios reales 1. Así pues, los riesgos y amenazas de la ingeniería social generalmente inician en un contacto casual, inocente, vía redes sociales o Internet; pero terminan por atentar contra la seguridad digital de las compañías.

Por esta razón, es necesario que tus empleados se eduquen en las técnicas de la ingeniería social para identificar y mitigar sus riesgos y amenazas; y así convertirlos en una línea de ataque más para expeler posibles intrusiones a tus datos sensibles. Conozcámosla en profundidad.

Tipos de ingeniería social

Básicamente, se conocen dos tipos de ingeniería social. La primera basa sus técnicas en la interacción humana para aprovechar debilidades y obtener a través de ella la información deseada. La segunda se basa en los dispositivos y el uso del Internet. computadoras e intenta obtener información a través de programas informáticos. Veámoslas en detalle.

1. Ingeniería social basada en personas

Quienes aprovechan la ingeniería social basada en personas para hacerse con la data que necesitan, conocen; explotan y manipulan las emociones humanas para conseguir sus cometidos.

Entienden y aplican teorías psicológicas (Teoría de Motivación; de Excitación; de Incentivos y de Opciones, entre otras) para mover sentimientos complejos (compasión; amor; miedo; curiosidad; necesidad de protección o de pertenecer a un grupo) y/o necesidades primarias (sexo; hambre; sueño; sed; etc.) para lograr que los objetivos bajen sus defensas, y entreguen la información que desean sin apenas darse cuenta.

Entienden y aplican teorías psicológicas (Teoría de Motivación; de Excitación; de Incentivos y de Opciones, entre otras) para mover sentimientos complejos (compasión; amor; miedo; curiosidad; necesidad de protección o de pertenecer a un grupo) y/o necesidades primarias (sexo; hambre; sueño; sed; etc.) para lograr que los objetivos bajen sus defensas, y entreguen la información que desean sin apenas darse cuenta.

Quienes emplean la ingeniería social basada en las personas saben que los seres humanos compartimos básicamente los mismos miedos, debilidades y necesidades; y estas se reflejan inevitablemente en nuestras interacciones entre pares a través de la web.

Así pues, toman ventajas de las relaciones sociales que establecemos para suplantar la identidad de algún compañero de trabajo; jefe; o alguien representativo para ofrecernos productos o servicios orientados a atacar nuestros activos más preciados.

2. Ingeniería social basada en la web

La forma más frecuente de ingeniería social basada en la web, es el Phishing/Whaling (robo o suplantación de identidad). Tan sofisticada como la ingeniería social basada en las personas; esta otra variante se vale de mensajes de correo electrónico o sitios Web fraudulentos a través de los cuales se obtiene data sensible.

Los ingenieros sociales, transformados en piratas informáticos, logran imitar muy bien las características institucionales de las comunicaciones internas. Suelen ser tan bien acabadas que pasan los filtros iniciales; y engañan por completo a los usuarios finales.

Los ingenieros sociales, transformados en piratas informáticos, logran imitar muy bien las características institucionales de las comunicaciones internas. Suelen ser tan bien acabadas que pasan los filtros iniciales; y engañan por completo a los usuarios finales.

En otras palabras, va dirigida a minar la seguridad informática de las empresas, y en este sentido; es un arma de doble filo particularmente dañina y exitosa.

Metodología de la Ingeniería Social

Sin importar el tipo de ingeniería social que se aplique, la metodología es la misma:

-

Fase de acercamiento

En esta primera etapa se hace el primer acercamiento al objetivo para ganar su confianza. Generalmente, el atacante que se vale de la ingeniería social permite al objetivo dominar la comunicación porque así detecta sus debilidades primarias a ser explotadas.

-

Fase de alerta

Seguido, plantea varias opciones al objetivo para medir y observar su velocidad de respuesta bajo presión. En esta etapa, su grado de interacción cambia y comienza a ser más activo: Lanza proposiciones sueltas aquí y allá; todas especialmente pensadas para afianzar la confianza inicialmente establecida. Con ellas logrará que el objetivo revele más información de la que generalmente está dispuesta a entregar.

-

Fase de distracción

En esta fase; el atacante ya ha consolidado gran parte de la confianza que necesita para conseguir que el objetivo revele los datos que le interesan. El objetivo se siente a gusto en la comunicación y baja sus defensas a niveles penetrables. En paralelo, el atacante domina prácticamente la comunicación; si bien no llega al punto de agobiar al objetivo para evitar que éste levante sus alarmas.

Con esto en mente, se dedica a tranquilizar al objetivo con promesas o frases de confianza que terminan de derribar sus barreras. Como parte natural de la interacción y ya completamente envuelto por el atacante; el objetivo termina entregando datos sensibles como por ejemplo, claves de acceso a cuentas o números de seguridad de sus tarjetas de crédito.

Con esto en mente, se dedica a tranquilizar al objetivo con promesas o frases de confianza que terminan de derribar sus barreras. Como parte natural de la interacción y ya completamente envuelto por el atacante; el objetivo termina entregando datos sensibles como por ejemplo, claves de acceso a cuentas o números de seguridad de sus tarjetas de crédito.

Esta metodología ha probado ser extremadamente poderosa porque mina la defensa de los objetivos quienes, además de perder dinero y su privacidad; también pierden la confianza en sí mismo y en sus capacidades.

En conclusión, la víctima de cualquiera de las formas de la ingeniería social se siente vulnerada y molesta, y en este mar de emociones; puede perder la perspectiva del asunto. Sin embargo, no todo está perdido.

¿Qué soluciones existen para detener los riesgos y amenazas de la ingeniería social?

La solución más eficaz para repeler a tiempo las amenazas de la ingeniería social sobre tus activos y data sensible; es combinando herramientas automatizadas y buenas prácticas que te ayuden a entrenar a tu personal en la detección temprana de amenazas.

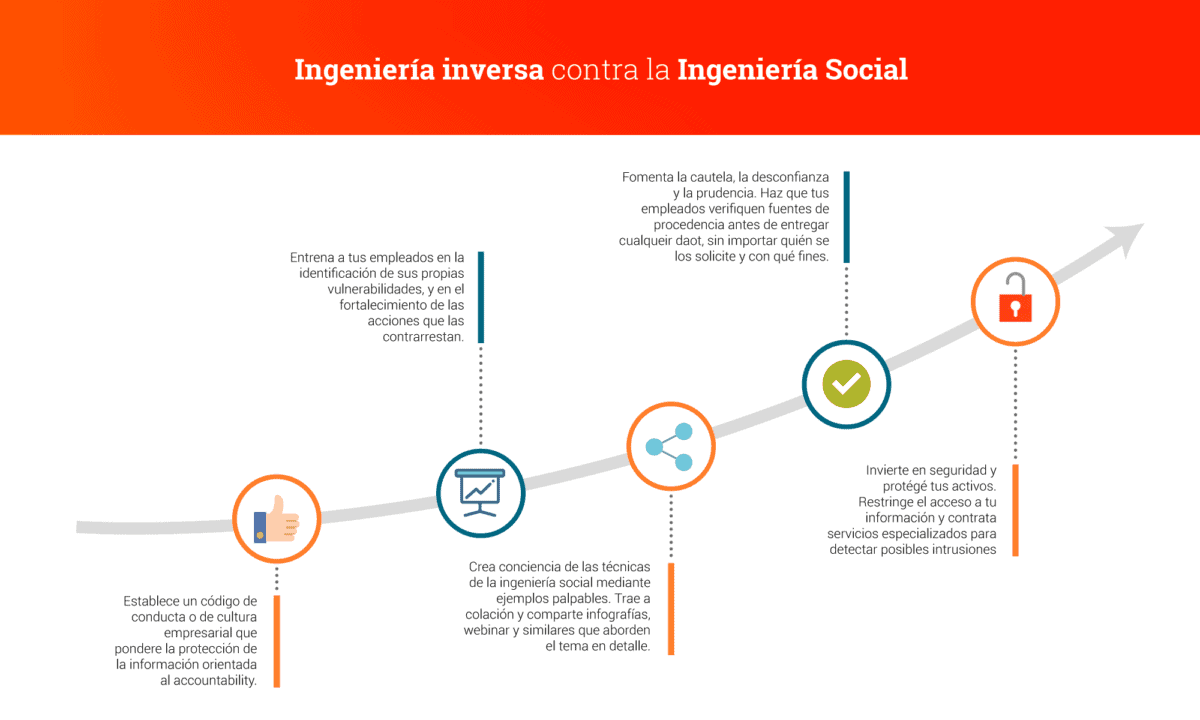

En términos más técnicos, repeler las amenazas de la ingeniería social demanda el uso de ingeniería inversa. Tal como el enunciado lo explica, no es más que seguir el camino reverso para descubrir las fases de un proceso.

Para contrarrestar los peligros de la ingeniería social, la ingeniería inversa va así:

Y hablando de accountability, esta no es más que la actitud orientada a la responsabilidad basada en la proactividad para anteponerse a eventos orientados a minar la capacidad de respuesta ante un posible ataque de phishing.

Vulnera los principios de la ingeniería social

Lo hemos mencionado en otras ocasiones, y es conveniente recalcarlo: En toda guerra, la mejor arma es el soldado. Arma a tus soldados con estas buenas prácticas:

-

- Pertinencia. Ninguna empresa seria solicita contraseñas, nombres de usuario, números de la Seguridad Social u otros datos similares.

- Urgencia. Los mensajes del tipo “Perderá la información de su cuenta si no responde en un plazo de X horas“ generalmente pretenden desestabilizar al usuario con el fin de que revele datos sensibles.

- Personalización. Tus proveedores de servicios conocen tu nombre y el de tus empleados, por lo tanto, un correo sin personalizar es altamente sospechoso.

- Control. Evita ceder a tus impulsos y emociones. Sentimientos como la cooperación; alabanza; intimidación; persuasión; congraciamiento o similares serán a los que apelarán para obtener lo que necesitan de ti o de tus empleados.

Alcances de la ingeniería social

La ingeniería social se valdrá de todas tus interacciones con la red para intentar poner las manos sobre tus datos sensibles; y ¿sabes qué es una verdadera mina de oro para sus propósitos? Sí, tus dispositivos móviles.

Visto que en ellos se guardan todo tipo de claves de acceso e información relevante, es de suma importancia que extiendas a ellos todas tus medidas de protección. Y es aquí donde te podemos servir.

Descubre las opciones que tenemos para proteger tus datos sensibles de los tentáculos de la ingeniería social, sus riesgos y amenazas.