Hackeo ético: herramientas de gestión de vulnerabilidades

Los problemas de ciberseguridad se están convirtiendo en un serio desafío para las empresas. Las tendencias recientes y las estadísticas de ciberseguridad revelan un enorme aumento de las intrusiones. El 68% de las empresas considera que sus riesgos de ciberseguridad están aumentando. Por eso las empresas deben implementar los mecanismos de seguridad adecuados para sus sistemas de TI y para detectar y gestionar posibles vulnerabilidades y, al mismo tiempo, protegerse de forma proactiva antes de que el próximo hacker intente acceder a su red. Se estima que el coste de pérdida de un ataque de malware es de 2,6 millones de dólares. De hecho, una violación de datos en una empresa cuesta 3,9 millones de dólares. Entre 2010 y 2019, inversiones en los presupuestos de ciberseguridad aumentaron un 141% .En 2020, el mantenimiento de los servicios de seguridad en los sistemas de TI representó el 50% del presupuesto de ciberseguridad. Esto demuestra que cada vez más empresas se toman en serio su estrategia de seguridad. En consecuencia, el hackeo ético es una técnica que se utiliza cada vez más en la estrategia de seguridad de. Por lo tanto, es una técnica que se centra en las debilidades de la programación y el diseño conceptual del software (errores) en contraste con la piratería de temática delictiva.En el hackeo ético, proteja y evite que los errores sean explotados, que protege los datos confidenciales en redes de ataques externos.

¿Qué es el hackeo ético?

Anteriormente, el término «hacker» fue acuñado en 1960 por el Instituto de Tecnología de Massachusetts (MIT), y se hizo referencia a los expertos en programación que utilizaban sus habilidades para analizar sistemas informáticos. Los piratas informáticos exploraron las debilidades de los programas para desarrollar sistemas de mainframe y aumentar su eficiencia.Actualmente, el término describe a los programadores expertos que obtienen acceso no autorizado a los sistemas de TI. El hacker utiliza errores del sistema para descifrar contraseñas y penetrar redes y servicios con fines ilícitos.

El papel del hackeo ético en el panorama actual de la ciberseguridad

Con la creciente popularidad de Internet y el comercio electrónico, el principal motivo del hackeo es robar información valiosa y obtener beneficios económicos a cambio. Por lo tanto, el hackeo ético se ha convertido en la piedra angular de una estrategia de seguridad proactiva en Wien los últimos años, se ha vuelto cada vez más importante ante el rápido aumento de los casos de ciberdelincuencia. En este sentido, para una gestión eficaz de los riesgos y una mejor estrategia de seguridad contra los ciberataques. Es necesario contar con herramientas que permitan detectar el nivel de seguridad de sistemas y redes, rastreando posibles vulnerabilidades que podrían ser explotadas por ciberdelincuentes.Cada vez más empresas, organizaciones e instituciones buscan herramientas de ciberseguridad especializadas que puedan poner a prueba los sistemas informáticos y de seguridad actuando como verdaderos piratas informáticos. El hackeo ético es una práctica éticamente justificable, ya que tiene como objetivo identificar las deficiencias en los sistemas de TI. Por ejemplo, los errores de software y configuración, evaluar los riesgos de seguridad y corregir las fallas de seguridad detectadas. La práctica del hackeo ético se denomina sombrero blanco, a diferencia del hackeo de sombrero negro que describe las prácticas que implican violaciones de seguridad. Los piratas informáticos éticos ayudan a determinar mejores prácticas salvaguardar cualquier vulnerabilidad evitando comportamientos irregulares en el futuro.

Técnicas utilizadas para el hackeo ético

Las pruebas de hackeo ético de sombrero blanco analizan las técnicas seguidas por el hackeo de sombrero negro. El objetivo principal de esta práctica es analizar el comportamiento y la resiliencia de un sistema ante los ataques externos. En este proceso, un experto en seguridad de la información intentará acceder a datos sensibles, en el marco de un conjunto organizado de acciones. El llamado consultor de ciberseguridad, o Pentester - un término que proviene de la combinación de dos palabras en inglés: Penetración y prueba, analiza y determina, debilidades en el sistema o la red de TI. Sin embargo, el hackeo ético a veces se confunde con las pruebas de penetración.En este sentido, estas pruebas de sombrero blanco ofrecen evaluaciones de vulnerabilidades y actualizaciones de ciberseguridad. La diferencia clave es que las pruebas de penetración se centran en el descubrimiento y el aislamiento de vulnerabilidades. El hackeo ético, con la ayuda de un escáner de vulnerabilidades, corrige los errores al reforzar la eficacia de la ciberseguridad.

Software de hackeo ético

La explotación de las vulnerabilidades conocidas en el software sigue siendo la principal causa de incidentes de seguridad en los sistemas de TI. Para evaluar el estado de la ciberseguridad, las empresas necesitan soluciones de hackeo ético: software de pruebas de penetración. Como parte de este enfoque, debe utilizar un escáner de vulnerabilidades web automatizado y realizar pruebas de penetración web manuales. Herramientas para probar, detectar y eliminar las vulnerabilidades en los sistemas de TI, como Acunetix Vulnerability Management y/o Tenable.io. Realice una evaluación de seguridad de los sistemas informáticos o de la red, accediendo a ellos con lo explícito consentimiento de la empresa.Se puede realizar una prueba de resistencia de los sistemas de TI en su empresa en cualquier momento, por ejemplo, después de un hackeo ilegal. Sin embargo, lo ideal es que los analistas de seguridad, con la ayuda de estas herramientas y escáneres de vulnerabilidades, se anticipen a los ciberdelincuentes y, al hacerlo, eviten mayores daños.En este sentido, tanto Acunetix Vulnerability Management como Tenable.io son herramientas centradas en evaluar las debilidades de la programación y el diseño conceptual del software (errores), mediante pruebas de seguridad.El enfoque se refiere, entre otras cosas, a las aplicaciones web y la seguridad web.

Tenable.io

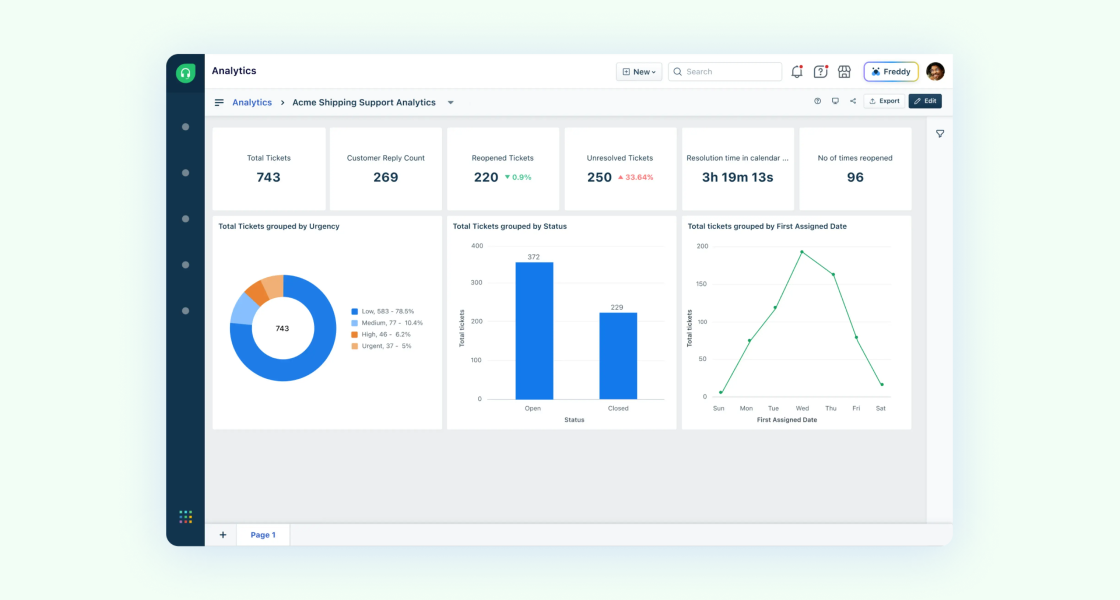

La aplicación Tenable.io ofrece varias aplicaciones para la gestión de vulnerabilidades. Este software funciona en la seguridad de contenedores y en el escaneo de aplicaciones web. Esto le permite abordar los desafíos de seguridad de los sistemas de TI y proteger ampliamente la determinación del riesgo cibernético. Las aplicaciones de Tenable.io se encuentran en una plataforma común.Su objetivo es aprovechar los sensores, la interfaz de programación y el kit de desarrollo de software de Nessus. Se puede acceder a este software a través de una única interfaz, tiene una visibilidad integral de las vulnerabilidades y garantiza su reparación.Herramientas de escaneo de vulnerabilidades , como Nessus, son un elemento fundamental para una estrategia de ciberseguridad eficaz en Tenable.io.En este sentido, ayudan a identificar y diagnosticar correctamente las fallas en la arquitectura de seguridad de la red. Nessus Professional, Tenable.io incluye plantillas preconfiguradas para una variedad de activos de TI. También incluye auditorías de configuración para la eficacia de la administración de parches. Para ayudarlo a comprender rápidamente dónde tiene vulnerabilidades. Le permite auditar el cumplimiento de la configuración con los puntos de referencia del CIS y otras mejores Practices.Tenable.io proporciona información precisa a través de un algoritmo avanzado de identificación de activos, en entornos cambiantes. Realice un seguimiento preciso de los recursos mientras se adapta a los activos, elementos elásticos como la nube y los contenedores. Este enfoque único y amigable para el consultor de ciberseguridad. Le permite identificar, rastrear y licenciar con precisión los activos de su entorno. Aumentar la cobertura de escaneo al máximo y reducir los puntos ciegos de vulnerabilidad.

Acúnetix

Acunetix es un escáner de vulnerabilidades que se centra en la auditoría automática de las vulnerabilidades de las aplicaciones web a velocidad y escala.Este software presenta una solución completa para las pruebas de seguridad de las aplicaciones web.Por lo tanto, se utiliza de forma independiente y en entornos complejos.Acunetix proporciona a los piratas informáticos éticos las herramientas e integraciones de software necesarias.En este sentido, le permite descubrir y solucionar de manera efectiva las vulnerabilidades en las aplicaciones web.Evitar que los actores malintencionados tengan la oportunidad de explotarlas. En este sentido, le permite descubrir y solucionar de manera efectiva las vulnerabilidades en las aplicaciones web. combina un rediseñado rastreador y escáner con una amplia gama de estuches de prueba muy ajustados.

El escáner inteligente funciona de forma rápida y eficaz.

AcuMonitor es la función más importante para el hackeo ético desarrollada por Acunetic. De hecho, permite detectar vulnerabilidades bajo la supervisión continua de los sistemas de TI. Esta aplicación aumenta el alcance de las vulnerabilidades que el escáner Acunetix puede detectar. Acunetix desarrolla una interfaz gráfica de usuario basada en la web. Además, ofrece su propia API que puede conectarse a otros controles de seguridad. Esto le permite trabajar con software desarrollado por terceros o internamente. Con Acunetix, se puede garantizar una rápida remediación y un monitoreo continuo de las vulnerabilidades durante el SDLC.

Evite los ciberataques con el software de gestión de vulnerabilidades

En un momento en el que los ciberataques van en aumento, las técnicas de hackeo ético son una estrategia empresarial recomendada. En consecuencia, previenen y protegen la seguridad de los sistemas informáticos de las empresas. Las empresas que utilizan herramientas para detectar y eliminar las vulnerabilidades en los sistemas de TI, como Acunetix y/o Tenable.io. Pueden evitar el riesgo permanente de hackear sus sistemas informáticos de seguridad. Además de tener acceso a conocimientos técnicos sobre la tecnología de seguridad y las vulnerabilidades. Tanto Acunetix como Tenable.io son dos propuestas que brindan flexibilidad y conocimiento.Estas herramientas tienen una visión holística que habilita de forma transparente y segura los procesos de DevOps. Así como microservicios al proporcionar seguridad para contrarrestar las vulnerabilidades, el malware y las brechas.Por último, si necesita la ayuda de expertos y que le aconsejen para encontrar la mejor solución de software. No dude en ponerse en contacto con nosotros para brindarle el mejor soporte posible y garantizar la seguridad de los sistemas de su empresaEn GB Advisors, tenemos todo lo que necesita, siempre que pueda cuente con nuestro equipo de asesores expertos, que lo ayudarán a proteger sus redes de todo tipo de vulnerabilidades. ¡Póngase en contacto con nosotros ahora! Tenemos herramientas de alta tecnología y asesoramiento gratuito con increíbles descuentos para ti.