En nuestro más reciente post: “10 prácticas comunes que te exponen a fallas de seguridad en tus sistemas”; hicimos referencia al riesgo de abrir archivos adjuntos en correos. Escasos días después, el ransomware WannaCry hizo entrada en escena para ilustrar nuestro punto: Incluso nuestras fuentes confiables pueden exponernos a vulnerabilidades. En consecuencia; debemos mantener la guardia siempre en alto y potenciar las medidas de seguridad de nuestras redes.

En nuestro más reciente post: “10 prácticas comunes que te exponen a fallas de seguridad en tus sistemas”; hicimos referencia al riesgo de abrir archivos adjuntos en correos. Escasos días después, el ransomware WannaCry hizo entrada en escena para ilustrar nuestro punto: Incluso nuestras fuentes confiables pueden exponernos a vulnerabilidades. En consecuencia; debemos mantener la guardia siempre en alto y potenciar las medidas de seguridad de nuestras redes.

Desde luego, esto se traduce en considerables pérdidas en términos monetarios: Al momento de la publicación de este post, las proyecciones apuntaban a 32 mil dólares. Sin embargo, el mayor costo para la empresas responde a daños que van más allá de lo netamente material.

El ataque reciente del ransomware WannaCry contra miles de empresas alrededor del mundo es otra razón más para aumentar el nivel de protección de tus sistemas contra ransomware. En un comunicado de la CCN-CERT publicado en España, encontramos una explicación bastante sencilla al respecto:

«Se ha alertado de un ataque masivo de ransomware a varias organizaciones que afecta a sistemas Windows cifrando todos sus archivos y los de las unidades de red a las que estén conectadas, e infectando al resto de sistemas Windows que haya en esa misma red».

En otras palabras; basta con que el ransomware WannyCry llegue a solo un dispositivo conectado a tu red para que, potencialmente; infecte y dañe a todos los otros dispositivos conectados a ella.

¿Cómo actúa el ransomware WannaCry?

A nivel de programación, los expertos explican que el ransomware WannaCry hace uso de una vulnerabilidad de ejecución de comandos remota a través del protocolo SMB (MS17-010). Esto hace que se distribuya al resto de las máquinas con SO Windows en la misma red.

Sin embargo, como toda vulnerabilidad; el ransomware WannaCry necesita en primera instancia abrirse paso a las redes través de cualquier dispositivo. Más específicamente, requiere de alguien que le abra la puerta desde su correo electrónico: El ransomware WannaCry pasa inadvertido en cualquier archivo adjunto, y se ‘activa’ al encontrar información interesante de la que puede valerse para pedir rescate; usualmente en bitcoins; por la información que toma como rehén.

Sin embargo, como toda vulnerabilidad; el ransomware WannaCry necesita en primera instancia abrirse paso a las redes través de cualquier dispositivo. Más específicamente, requiere de alguien que le abra la puerta desde su correo electrónico: El ransomware WannaCry pasa inadvertido en cualquier archivo adjunto, y se ‘activa’ al encontrar información interesante de la que puede valerse para pedir rescate; usualmente en bitcoins; por la información que toma como rehén.

Ahora bien, dado que el receptor confía en la fuente que remite el correo infectado y abre sin preocupaciones los archivos adjuntos; este fraude resulta además de ingenioso, bastante peligroso porque es difícil de detectar. Además, también existen otras formas de infección:

Su «habilidad» es que impide el acceso a determinados archivos en el ordenador, primero encriptándolos y luego cambiando su extensión de, por ejemplo: Mapas.doc a Mapas.wanacry. Y se controla de forma remota. Contagiarse es, sin embargo, muy sencillo. El vehículo de infección más común es el correo electrónico. (…) una de cada tres víctimas se debe a abrir un enlace en un correo electrónico, un 28% por abrir un archivo adjunto y un cuarto de los infectados contraen el virus al visitar una página de poca seguridad.

¿Cómo se inhabilita el ransomware WannaCry de una red infectada?

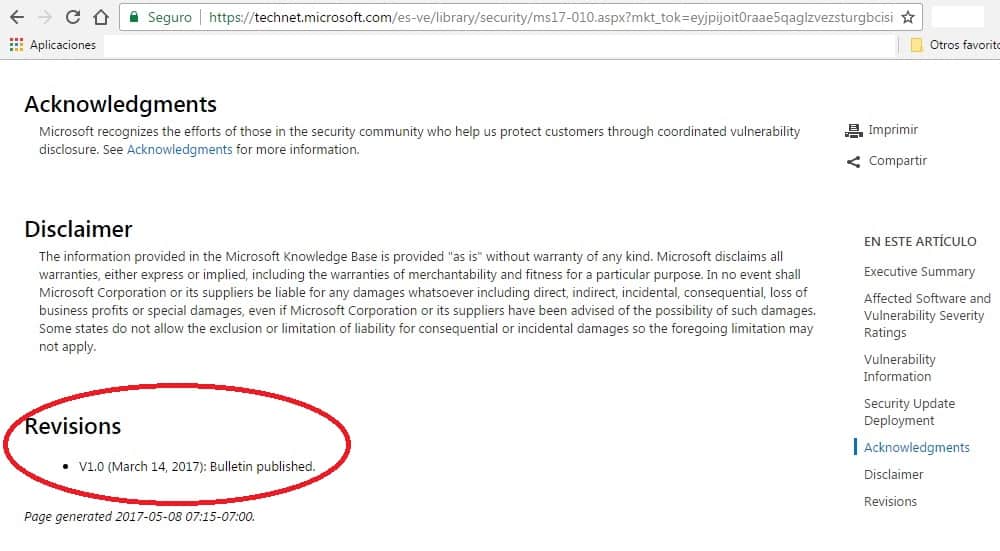

De acuerdo a la página oficial de Microsoft, ya se cuenta con una solución para subsanar esta vulnerabilidad de sistema. Se trata de un parche disponible en las actualizaciones acumuladas en los últimos meses, y cuya última alerta fue arrojada el día 14 de marzo de 2017:

El 15 de mayo de 2017, Microsoft lanzó los parches KB4012598 para Windows 8, XP, Vista, Server 2008 y Server 2003 para proteger a estos SO del ransomware Wanna Cry.

Adicionalmente, también contamos con la solución que dieron Marcus Hutchins y Darien Huss; los ‘héroes accidentales’ de esta historia que consiguieron subsanar la vulnerabilidad de manera bastante ingeniosa… aunque temporal.

Si contamos con soluciones, ¿estamos completamente a salvo del ransomware WannaCry?

La amenaza sigue todavía expandiéndose al encontrar más variaciones del ransomware WannaCry de las que muchos sistemas de seguridad y protección de redes ya se encuentran al tanto1. Al respecto, encontramos el pronunciamiento de nuestro partner AlienVault:

La amenaza sigue todavía expandiéndose al encontrar más variaciones del ransomware WannaCry de las que muchos sistemas de seguridad y protección de redes ya se encuentran al tanto1. Al respecto, encontramos el pronunciamiento de nuestro partner AlienVault:

En las primeras horas de esta mañana (12 de mayo de 2017), el equipo de Laboratorio de AlienVault continúa viendo reportes de una ola de infecciones de una variante del ransomware “WannaCry”; el cual se auto-replica y disemina a través de una vulnerabilidad conocida de Windows.

Por su parte, nuestro partner Trend Micro también se pronunció al respecto:

Hoy 12 de mayo de 2017, un ataque de ransomware de alcance masivo ha afectado a muchas compañías alrededor del mundo, y especialmente, de Latinoamérica. (…)

El ataque emplea una variante del ransomware Wanna Cry – detectado por Trend Micro como RANSOM_WCRY. – y sabemos que esta amenaza explota una vulnerabilidad conocida en varios SO de Microsoft Windows.

Igualmente, Tenable también se refirió al suceso en estos términos:

Nuestros clientes de Tenable.io pueden programar fácilmente un escaneo para encontrar hosts susceptibles al ransomware WannaCry (…)

Muchos ataques de ransomware tienen lugar debido a la explotación de vulnerabilidades conocidas que continúan sin parcharse en los sistemas. Esto ocurre particularmente en sistemas obsoletos o descontinuados. Al actualizar y aplicar regularmente parches sus sistemas, y al hacer copias de seguridad de sus datos y activos, previene ataques de ransomware.

¿Por qué el ransomware WannaCry se expandió tan rápidamente?

La respuesta es bastante sencilla y reside básicamente en las inconsistencias al mantener buenas prácticas que garanticen altos estándares de seguridad. Sin embargo, es un problema multifactorial que debe atenderse desde la educación y sensibilización como usuarios de tecnología que pertenecemos a grupos de trabajo.

Por otra parte, si a la propiedad de camuflarse que presenta el ransomware WannaCry sumamos ignorar las alertas de seguridad; y la falta actualización de parches en sistemas operativos – otra de las prácticas comunes señaladas en nuestro artículo anterior – potenciamos las vulnerabilidades en nuestras redes y sistemas. He allí las verdaderas brechas de seguridad a las que nos exponemos sin darnos cuenta.

Por último, también observamos un patrón: De acuerdo a los expertos; un gran porcentaje de las empresas afectadas con el fraude opera con versiones obsoletas/crackeadas del SO de Windows. Asimismo; aquellas que tienen la más reciente versión suelen descuidar la incorporación de parches disponibles en las actualizaciones.

Veamos entonces qué podemos hacer para evitar que la sangre llegue al río.

¿Cómo lo prevenimos?

Te numeramos varias prácticas que reducen tus riesgos de padecer cualquier ataque de ransomware:

- Haz copias de seguridad de tu información regularmente; y almacénalas en sitios seguros.

- Vigila que tu SO cuente con los últimos parches de seguridad.

- Evita utilizar versiones crackeadas de SO.

- Cierra los puertos 445, 135, 137, 138, 139 en tus terminales.

- Instalar una combinación de antivirus + antimalware en tus redes, y hazla extensiva a todos los dispositivos con acceso a ellas.

- Corroborar la procedencia de tus correos en caso de comunicaciones internas y; como práctica general, ignorar los archivos adjuntos o enlaces de procedencia desconocida.

Habla nuestro experto

Daniel González, nuestro experto en seguridad, nos ilustra respecto a las opciones a las que optamos para potenciar nuestros sistemas, y así blindarlos contra ataques de ransomware:

Como se comentó previamente, este ransomware aprovecha una vulnerabilidad el protocolo SMB para auto-propagarse en la red. Este ataque dejó en evidencia la deficiencia que tienen las empresas para estar al día con los parches de seguridad que los fabricantes entregan mediante actualizaciones.

Para ayudarnos en el control e inventario de vulnerabilidades contamos con Nessus, el cual mediante sus plugines de verificación de parches y vulnerabilidades; nos permite mantener nuestro inventario de vulnerabilidades al día.

En otro orden de ideas, resulta claro que mantener los parches al día puede ser un poco complicado. Al pisar este terreno, de plano nos adentramos en la discusión de Disponibilidad del Negocio vs Aplicación de Cambios de Seguridad en ambientes productivos. Cabe destacar que batalla casi siempre la gana la disponibilidad del negocio.

Para solucionar este problema, TrendMicro tiene una solución llamada Deep Security que nos permite realizar un parchado virtual del servidor en tiempo real; sin necesidad de hacer una instalación del parche o alguna actividad que implique detener el servicio.

Ademas; con TrendMicro también contamos con la solución TippingPoint, que es una solución IPS que protege nuestros activos en tiempo real al bloquear paquetes que contengan patrones de ataques validados por su robusta base de datos de firmas actualizadas.

SIEM

La soluciones SIEM nos permiten tener información en tiempo real de lo que sucede en nuestras aplicaciones mediante la revisión de logs; y correlación de eventos. Alienvault es una solución SIEM muy completa que cuenta con múltiples mecanismos de protección que nos pueden ayudar a combatir el ransomware.

AlienVault cuenta con un motor de análisis de vulnerabilidades y control de parches (OPENVAS) que nos permite tener información sobre el inventario de nuestra red. Además, también cuenta con reglas de correlación cruzada para verificar en tiempo real si estoy expuesto a una vulnerabilidad; a la vez que estoy recibiendo logs que detecten un ataque a la plataforma.

Con ese objeto, AlienVault levanta alarmas en mi sistema y las manda por correo; y/o ejecuta una acción inmediata para detener el ataque. Además, cuenta con HIDS (Host IDS) y NIDS (Network IDS) para verificar qué sucede en nuestros hosts y redes.

Entonces, ¿cuánto realmente ha costado el ciberataque del ransomware WannaCry a las empresas?

Para responder en términos monetarios cuánto ha costado este ciberataque de ransomware WannaCry a las empresas afectadas; basta con hacer una simple proyección: Solamente en Colombia, más de 20.000 empresas se reportaron víctimas del ataque; y cada rescate se calcula alrededor de USD $300 en bitcoins. La equivalencia es de USD 1.00 = BTC 0.0006.

Sin embargo, el costo más grande va más allá de lo netamente monetario: Las empresas afectadas han tenido que desconectar sus equipos de sus redes; e instruir a sus empleados para que hagan lo propio con sus equipos personales. Adicionalmente, se prevén despidos masivos y re-configuraciones de equipos de trabajo producto del ataque. Además, el costo se aúna a la necesidad de actualizar por completo las plataformas de seguridad, protocolos y buenas prácticas de seguridad de sistemas.

Evita que este escenario sea el tuyo. Descubre nuestras herramientas para potenciar tu seguridad digital y proteger tus activos de ransomware.

—-

1. Fuentes en inglés, traducidas por GB Advisors, Inc.