Las normas digitales que rigen la forma en que una compañía maneja los datos son medidas obligatorias que toda empresa debe seguir. Aunque deben ser implementadas desde el punto de vista legal, las organizaciones también pueden aplicar estas pautas voluntariamente para construir una defensa integral contra los ciberataques. Esto se denomina marco de seguridad cibernética.

¿Qué es un marco de seguridad cibernética?

Un marco de seguridad cibernética es un conjunto de documentos, directrices, normas y requisitos que definen las políticas, procedimientos y procesos en los que se basa tu organización. Muestra a todos los departamentos, dentro y fuera de tu empresa, cómo tu negocio gestiona su información, servicios y sistemas.

¿Por qué es importante un marco de seguridad cibernética?

La importancia de un marco de seguridad cibernética se encuentra en la forma en que ayuda a los líderes de TI y de seguridad a gestionar los ciber-riesgos de su organización de una manera más adecuada. También les muestra el procedimiento a seguir una vez que surge una situación de urgencia o emergencia.

La importancia de un marco de seguridad cibernética se encuentra en la forma en que ayuda a los líderes de TI y de seguridad a gestionar los ciber-riesgos de su organización de una manera más adecuada. También les muestra el procedimiento a seguir una vez que surge una situación de urgencia o emergencia.

Estándares y pautas que debes tener en cuenta para construir un marco de seguridad cibernética

Antes de desarrollar el marco de seguridad cibernética de tu compañía, es muy importante que conozcas -o vuelvas a leer- algunas de las normas y directrices de ciberseguridad más frecuentes hoy en día. Algunas de ellas son las siguientes.

Normas ISO

Las directrices ISO 27001 y 27701 fueron creadas por la Organización Internacional de Normalización (ISO, en inglés) junto con la Comisión Electrotécnica Internacional. Veamos de qué tratan y cómo pueden ayudar a desarrollar el marco de seguridad cibernética de tu organización.

Las directrices ISO 27001 y 27701 fueron creadas por la Organización Internacional de Normalización (ISO, en inglés) junto con la Comisión Electrotécnica Internacional. Veamos de qué tratan y cómo pueden ayudar a desarrollar el marco de seguridad cibernética de tu organización.

ISO 27001 – Sistemas de Gestión de la Seguridad de la Información

Estas se centran en un enfoque de la seguridad de la información basado en los riesgos. La ISO 27001 incluye categorías como la política de seguridad escrita, la seguridad de los recursos humanos y la gestión de activos. También el control de acceso, la criptografía y la seguridad física y ambiental. Además de ser una guía en la gestión de incidentes, la continuidad de las actividades y el cumplimiento de las normas gubernamentales.

ISO 27701 – Gestion de la Privacidad de la Información

Con el fin de proteger la privacidad de los datos, las normas ISO 27701 obligan a los procesadores o controladores de datos a dar prioridad a la protección de la información de identificación personal (PII, en inglés) en cada evaluación de los riesgos para la seguridad de la información.

Puntos de referencia del CSI

El Centro para la Seguridad de Internet (CSI, en inglés) es una de las organizaciones de seguridad cibernética más reconocidas. Este ofrece soluciones prácticas detalladas para las empresas. Además, busca ayudar a las empresas a asegurar sus sistemas informáticos y sus datos contra los ataques cibernéticos.

Si estás buscando construir el marco de seguridad cibernética de tu empresa, no hay duda de que el CSI puede ser muy útil para ti. Especialmente a través de su biblioteca de referencias, en la que puedes encontrar los documentos más relacionados con tu contexto y pasar un tiempo prudente analizándolos.

Normas oficiales que también debes seguir

Los estándares de la industria y el gobierno son una necesidad para las empresas que buscan desarrollar su programa de seguridad de la información. Si tu compañía se encuentra dentro de su área de cobertura, y no incluyes las directrices adecuadas en tu marco de ciberseguridad, es posible que te apliquen algunas sanciones. Para evitarlo, aquí te dejamos las políticas más importantes de las que debes ocuparte.

HIPAA

Si tu empresa maneja información personal de salud, debes seguir las pautas de seguridad de la Ley de Portabilidad y Responsabilidad de Seguros Médicos (HIPAA, en inglés). Aunque no te indica específicamente las prácticas o herramientas que deben utilizarse, la HIPAA aplica penalizaciones de hasta 1,5 millones de dólares por no cumplir con sus normas.

PCI DSS

Por otro lado, si tu organización incluye algún tipo de pago mediante tarjeta de débito o crédito, deberías echar un vistazo a las directrices del Estándar de Seguridad de Datos de la Industria de Tarjeta de Pago (PCI DSS, en inglés). El PCI DSS fue creado por Visa, MasterCard y American Express. Requiere que las empresas confíen en sólidos software cortafuegos y configuraciones de encriptación.

NIST

El Instituto Nacional de Estándares y Tecnología (NIST, en inglés) proporciona una sólida base de seguridad digital para cualquier propietario de una empresa que desee obtener un lucrativo contrato federal para su compañía.

Concretamente, el Marco de Ciberseguridad del NIST es un recurso valioso que se puede utilizar para muchos objetivos. Por ejemplo, identificar los riesgos de seguridad digital, buscar y detectar actividades anómalas en la red. Además de poner en práctica medidas de respuesta en la detección de infracciones y la recuperación de datos.

DISA

Las Guías de Implementación Técnica de Seguridad de la Agencia de Sistemas de Información de Defensa (DISA, en inglés) son una necesidad legal, principalmente en los Departamentos de Defensa. Sin embargo, tienen una característica especial.

Dicha característica consiste en que se actualizan con más frecuencia que cualquier otro protocolo de seguridad de la información. Esto las convierte en una nueva fuente de información para cualquiera que desee desarrollar unmarco de seguridad cibernética.

RGPD

El Reglamento General de Protección de Datos (RGPD) se centra en la protección y el tratamiento de datos personales. Se aplicó por primera vez en 2018. Toda organización que recopile datos personales de residentes de la Unión Europea está obligada a seguir sus directrices.

¿Cómo construir el marco de seguridad cibernética ideal para su empresa?

En este momento hay cientos de posibilidades de marcos de seguridad cibernética que existen hoy en día. Sigue estos pasos para desarrollar tu propio protocolo de infoseguridad de acuerdo a las necesidades de seguridad de tu empresa.

Paso 1: Conoce lo que existe en tu red

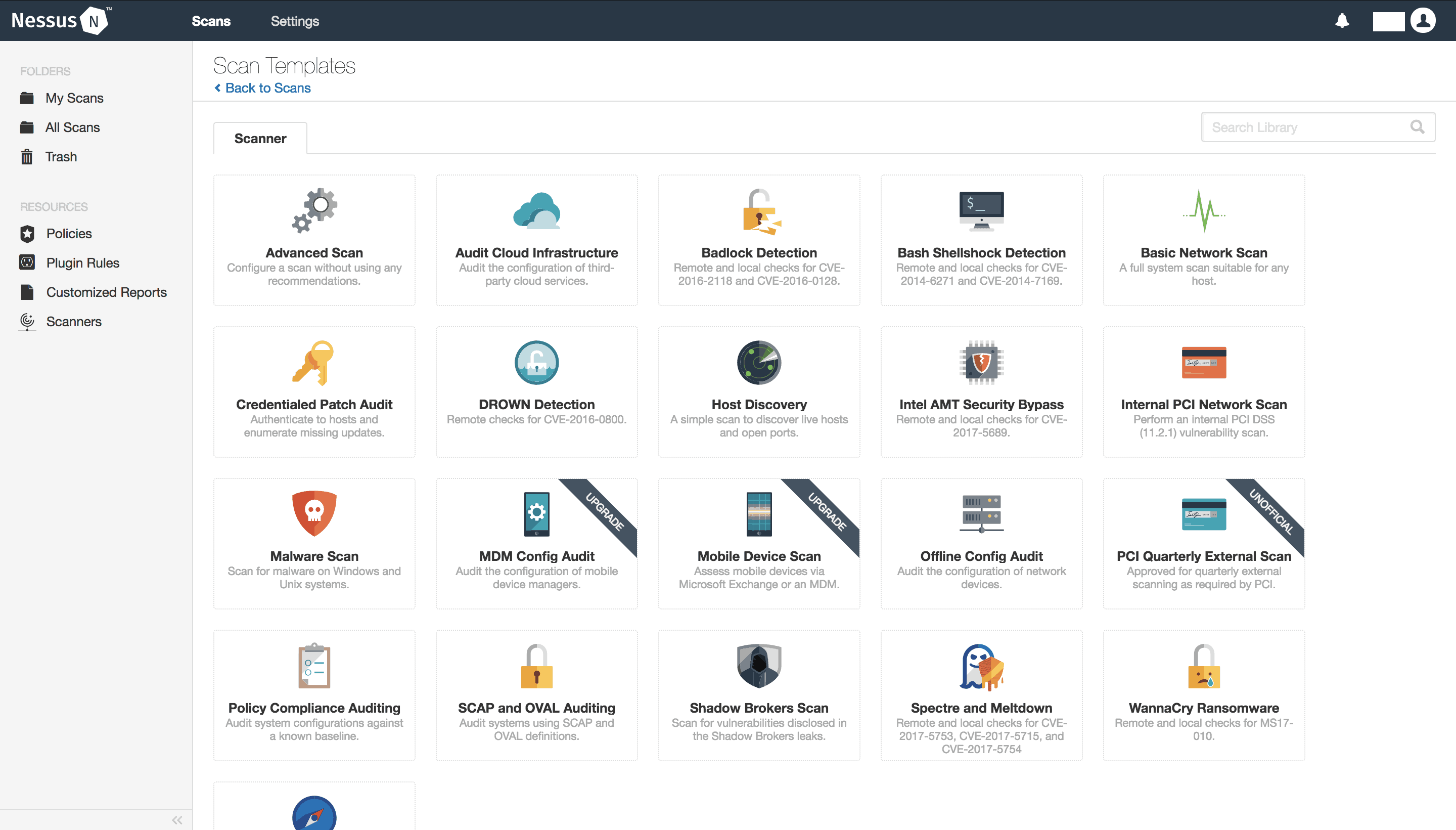

Lo primero que tienes que hacer es obtener una vista de acceso completo de los activos de tu compañía. En este caso, una evaluación de vulnerabilidades o una solución de gestión de vulnerabilidades puede ser muy útil. Recuerda, tu objetivo aquí es saber todo lo que hay en tu red para que puedas asegurarlo.

Paso 2: Sigue las pautas adecuadas

A continuación, debes entender las normas legalmente apropiadas que encajan en la actividad de tu organización. Pero, aún más, puedes considerar otras pautas que podrían aportar una valiosa protección a su empresa.

Paso 3: Prueba tu configuración de ciberseguridad

Una vez que hayas seguido las normas, conoce cómo se manejarían los ataques dañinos en tu organización bajo diferentes configuraciones. Esto lo puedes averiguar a través de la exploración de vulnerabilidades, las pruebas de penetración y el modelado de amenazas.

Paso 4: Ayúdate con la herramienta adecuada

Finalmente, querrás construir más protección alrededor de tu compañía. Este es el punto exacto en el que una herramienta de ciberseguridad te puede ayudar. En este caso, Nessus de Tenable es el complemento perfecto para cualquier marco de seguridad cibernética.

Además, otros programas como Tenable.sc y Tenable.io ofrecen soluciones para ayudar a observar protocolos específicos como el ISO 27001. Contáctanos si quieres probar una demo, una versión gratuita de estas herramientas o si buscas asesoramiento profesional. En GB Advisors queremos ayudarte a construir tu marco de seguridad cibernética de la mejor manera posible.