Criptografía y seguridad informática son dos elementos que crean una llave perfecta que abre tus entornos digitales. Si bien cada elemento surgió y evolucionó de manera autónoma para ganar por mérito propio su correspondiente sitial de honor; criptografía y seguridad informática se combinan para garantizar el acceso exclusivo únicamente a quienes autorices.

Criptografía y seguridad informática son dos elementos que crean una llave perfecta que abre tus entornos digitales. Si bien cada elemento surgió y evolucionó de manera autónoma para ganar por mérito propio su correspondiente sitial de honor; criptografía y seguridad informática se combinan para garantizar el acceso exclusivo únicamente a quienes autorices.

En sí, la una retroalimenta y perfecciona a la otra para complementar y potenciar la seguridad de tus entornos digitales; y brindar a todos la oportunidad de proteger la data de todo tipo de amenazas virtuales. En pocas palabras, criptografía y seguridad informática son parte integral de la conservación de la integridad de la data manejada y compartida.

Ahora bien, ¿basta la criptografía para garantizar la protección de los datos y asegurar la privacidad de las interacciones en los entornos digitales? ¿Qué secretos se esconden detrás de nuestras claves y contraseñas? ¿Cómo fue que se conocieron e hicieron inseparables criptografía y seguridad informática? Veamos su evolución.

Criptografía y seguridad informática: Algunos datos interesantes

Aunque la criptografía acumula miles de años de historia; comenzó con el sencillo deseo de ocultar o restringir a unos pocos los mensajes importantes.

El hombre es esclavo de sus palabras y dueño de su silencio.

La base de la criptografía echó raíces en esta premisa y gracias a ella; infinidad de técnicas vieron luz para garantizar y procurar la integridad de la información que revelamos, y segregarla de la que queremos reservarnos.

Vale el inciso para recordar el célebre caso de la máquina Enigma; la forma como los Aliados lograron romper su código; y sus repercusiones sobre el fin de la Segunda Guerra Mundial. Ahora bien, si esto fue posible en la primera mitad del siglo pasado, ¿podemos siquiera imaginar la evolución y repercusión de un evento similar en la informática actual?

Vale el inciso para recordar el célebre caso de la máquina Enigma; la forma como los Aliados lograron romper su código; y sus repercusiones sobre el fin de la Segunda Guerra Mundial. Ahora bien, si esto fue posible en la primera mitad del siglo pasado, ¿podemos siquiera imaginar la evolución y repercusión de un evento similar en la informática actual?

En sí, la criptografía es un arte de técnica compleja empleado para la protección u ocultamiento de información. En la época moderna y específicamente durante el siglo pasado; se empleaba exclusivamente para proteger datos y documentos de origen con información militar o asuntos políticos.

Sin embargo, con la llegada y masificación del Internet, la criptografía y seguridad informática evolucionaron conjuntamente y de manera natural hacia la empresa privada. Y de ahí, a los individuos.

Por esta razón, criptografía y seguridad informática en nuestra época se traducen en diversos tipos y presentaciones que conviene conocer bien.

Criptografía y seguridad informática en la actualidad: Tipos

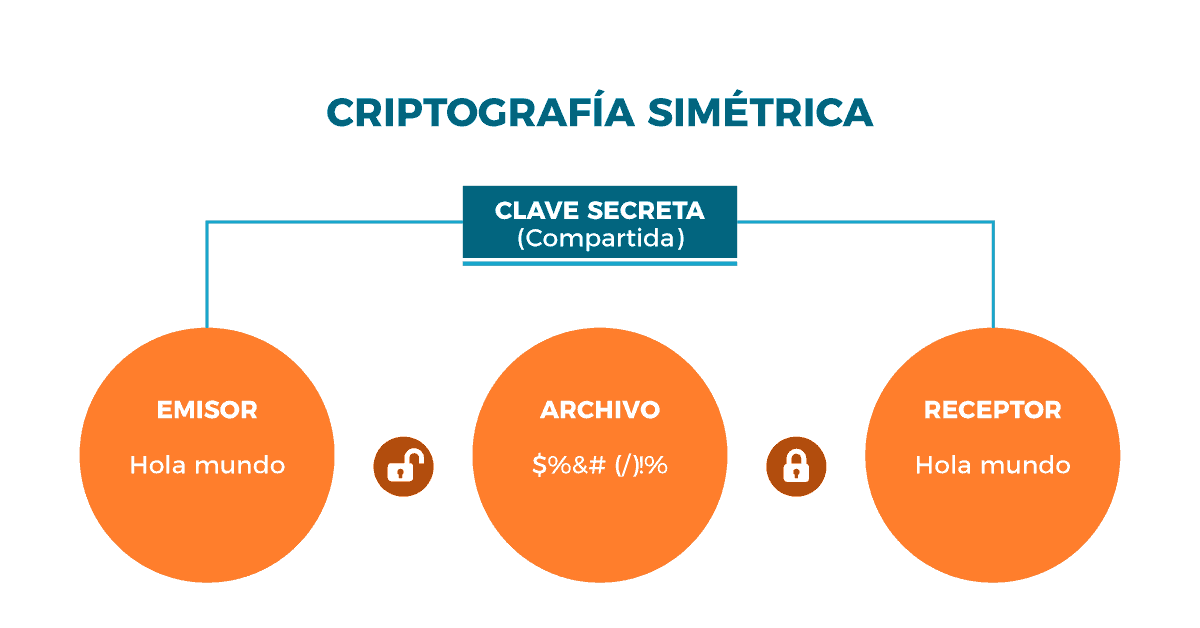

Criptografía simétrica

Este tipo de criptografía maneja una clave única entre Emisor y Receptor. Es decir; que ambos extremos de la comunicación conocen de antemano la clave o contraseña porque se ha compartido previamente mediante un canal sin filtros ni protocolos como por ejemplo, una llamada telefónica; un correo; un trozo de papel; etc.

Es en este punto precisamente donde se encuentra su mayor vulnerabilidad: Como el canal transmite la clave de la misma forma como la recibe; es muy fácil interceptar el canal para interceptar la clave y dar con todos sus componentes sin necesidad de romper el código:

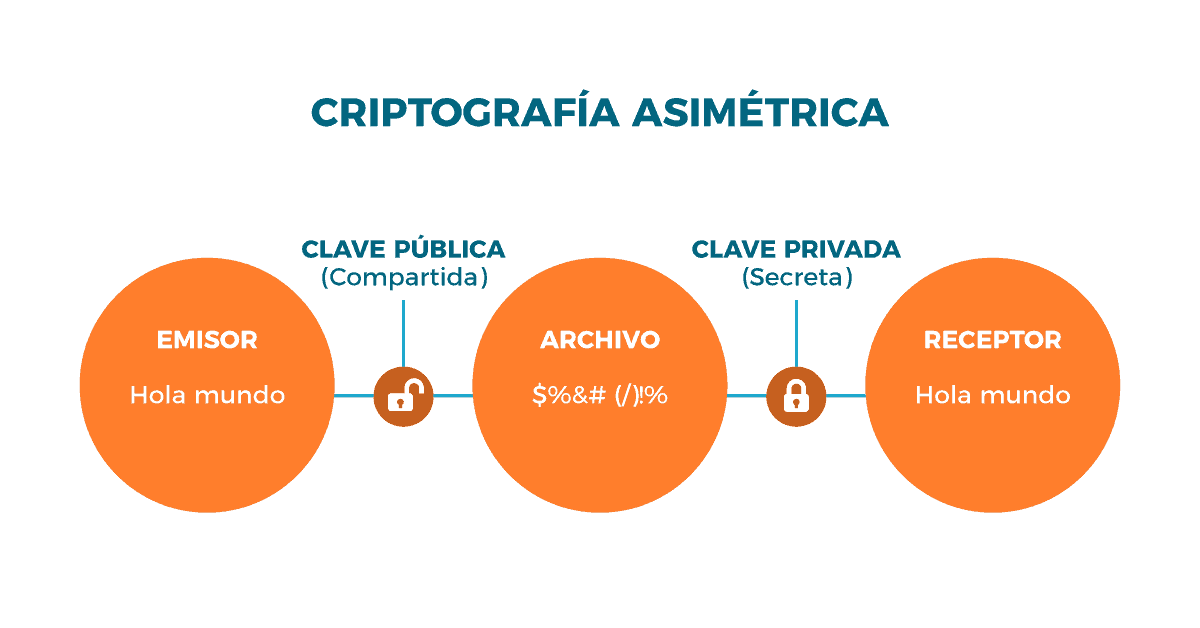

Criptografía asimétrica

Por otra parte, la criptografía asimétrica emplea dos claves para hacer más robusto e impenetrable el mensaje como tal. Una de estas claves es pública y por ello no ofrece barreras de protección porque su único objeto es establecer un canal -o recipiente- que sirve para remitir -o entregar- el mensaje.

La otra clave es privada; y es la responsable de cifrar el mensaje para mantenerlo privado. Este par de claves son generadas al mismo momento, y es el propietario quien decide a quién va a revelarlas:

La robustez de las claves asimétricas se basa principalmente en el tamaño del código de encriptación, la cual puede alcanzar tranquilamente los 2048 bits. Y con cada bit, se hace mayor la dificultad para intentar romper el código.

Ahora bien, la principal desventaja que ofrece el cifrado asimétrico es la lentitud que ofrece para verificar los datos; y desde luego, la forma como ralentiza el proceso incluso más si queremos hacer una encriptación de llave doble para hacer bidireccional el flujo e intercambio de información.

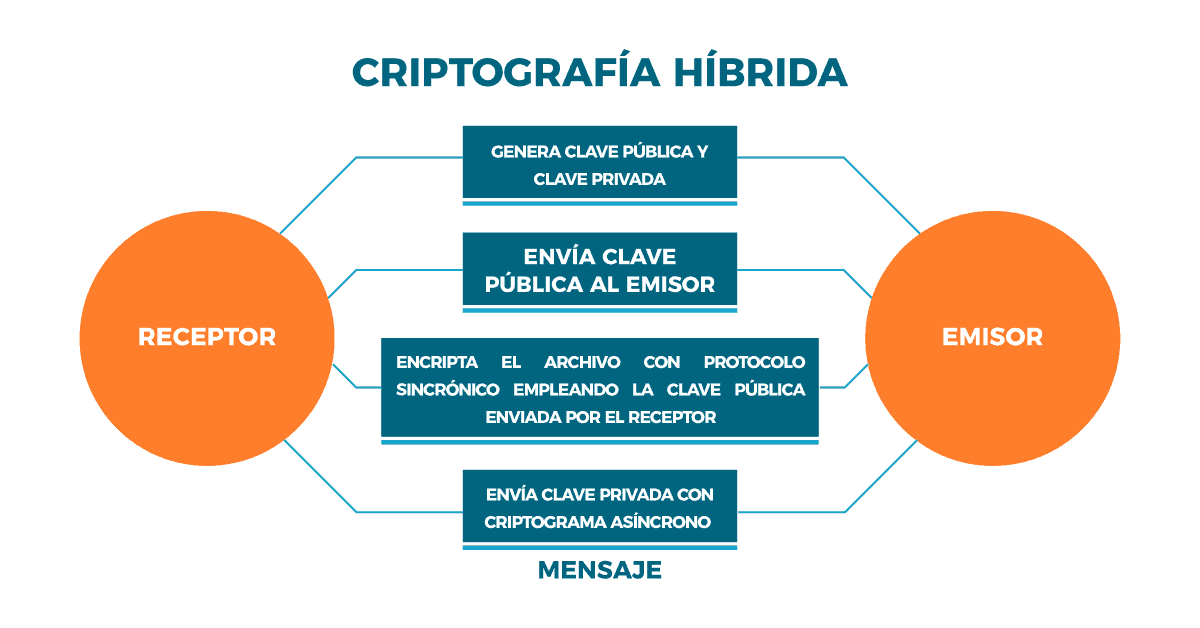

Criptografía híbrida

Por último encontramos la criptografía híbrida, la cual rescata lo mejor de las dos anteriores para minimizar sus desventajas a niveles aceptables. El protocolo de uso para emplear un sistema criptográfico híbrido va así:

Criptografía y seguridad informática: El Ciclo de Vida de tus Claves y Contraseñas

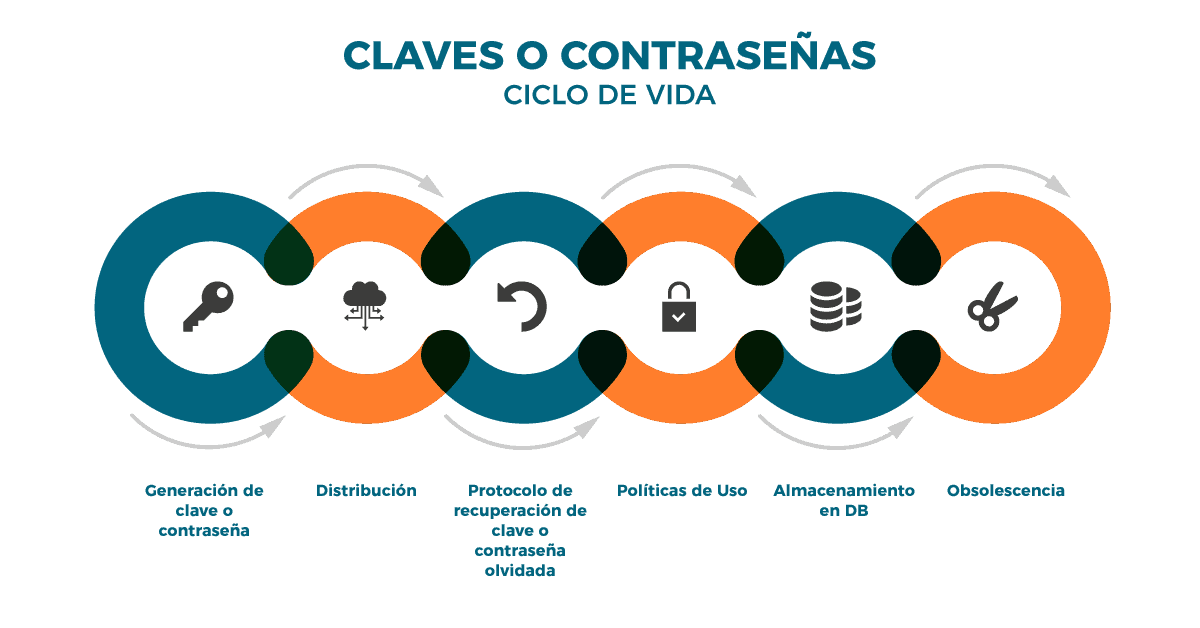

Partamos del principio que una imagen vale más que muchas palabras para comprender el ciclo de vida de tus claves y contraseñas:

Detengámonos un poco en ella.

Generación de contraseñas

Da inicio al ciclo de vida de tus claves o contraseña. Lo ideal es establecer protocolos para generar claves y contraseñas seguras y para lograrlo es necesario:

- Emplear una mezcla de símbolos y caracteres sin coherencia lógica

- Ayudarse de mnemotecnias e imágenes mentales conocidas únicamente por quien establece la contraseña segura

- Evitar utilizar información personal tal como fecha de nacimiento propia y similares

Distribución

Comprende la forma como llega y se autentica la clave o contraseña en el banco o base de datos (DB, por sus siglas en inglés) que nos autoriza el acceso a la plataforma para la que creamos tal clave o contraseña. Esta puede ser de:

-

Distribución manual

La clave se envía mediante canales distintos a la línea de comunicación mediante la cual se mandan mensajes cifrados, por ejemplo: Carta certificada + vía telefónica + fax; Inyección de claves.

-

Distribución central

Las partes interesadas en el intercambio seguro de datos establecen una conexión cifrada por un tercero. Este elemento se encarga de entregar las claves cifradas seguras de comunicación a ambos extremos.

-

Distribución certificada por:

- Transferencia de clave

- El Emisor genera una clave asimétrica con la llave pública del Receptor (criptografía asimétrica)

- Intercambio o acuerdo de clave

- El Emisor y el Receptor conocen de antemano la clave (criptografía simétrica)

- Transferencia de clave

Protocolo de Recuperación de Contraseña

Son los mecanismos que activamos cuando olvidamos la clave o contraseña que generamos. En principio se manejan dos opciones para activar este protocolo:

- Recuperación de Clave o Contraseña

- Restablecimiento de Clave o Contraseña

Ambas opciones están supeditadas a las políticas y condiciones de gestión de claves y contraseñas establecidas por el propietario de la aplicación o servicio. Las mismas se encargan de verificar la autenticidad de la data proporcionada al momento de establecer la clave o contraseña.

Políticas de Uso

Maneja todas las consideraciones para generar, emplear, recuperar, reemplazar y disponer de las claves y contraseñas. Determina los límites de uso, y esto incluye tipo de caracteres; longitud de la contraseña; políticas de almacenamiento en la DB; políticas de recuperación de clave o contraseña olvidada; y caducidad u obsolescencia («vencimiento») de las claves.

Maneja todas las consideraciones para generar, emplear, recuperar, reemplazar y disponer de las claves y contraseñas. Determina los límites de uso, y esto incluye tipo de caracteres; longitud de la contraseña; políticas de almacenamiento en la DB; políticas de recuperación de clave o contraseña olvidada; y caducidad u obsolescencia («vencimiento») de las claves.

Almacenamiento en DB

Con el propósito de autenticar usuarios y parear sus datos con sus claves o contraseñas, el propietario del sistema debe almacenar o alojar toda esta información en una Base de Datos; y restringir el acceso a ella. Tal restricción se basa en los siguientes controles de seguridad:

- Encriptación de los archivos que contienen las claves y contraseñas.

- Activación del control de acceso al sistema operativo (OS) de la DB.

- Almacenamiento de hashes criptográficos para claves y contraseñas unidireccionales en lugar de guardar las claves y contraseñas como tal.

- Verificación de los elementos del host (capacidades de seguridad del host; las amenazas en su contra del host; requerimientos de autenticación).

Obsolescencia

Es la etapa final del ciclo de vida de claves y contraseñas. Comprende las políticas de disposición final de las claves o contraseñas cuando ya caen en desuso, ya que una de las principales premisas para evitar su intercepción; robo o revelado es que las claves y contraseñas no deben usarse por tiempo indefinido.

En todo caso, existen dos tipos de disposición de las claves y contraseñas una vez se hacen obsoletas:

-

Disposición por Expiración

En las Políticas de Uso se establece el tiempo máximo de vida útil de claves y contraseñas. Esto da una ventana de tiempo predeterminada para que las mismas caigan en desuso, y sea necesario crear una nueva clave o contraseña para el acceso seguro.

-

Disposición por Revocación

Ocurre cuando el Administrador de Sistema detecta compromiso en las claves y contraseñas, y para asegurar la integridad de la data, procede a su descontinuación inmediata. También se revoca una clave o contraseña por fuerza mayor (despido, deceso o redefinición de privilegios de usuario; actualizaciones; restructuraciones, etc.)

Ocurre cuando el Administrador de Sistema detecta compromiso en las claves y contraseñas, y para asegurar la integridad de la data, procede a su descontinuación inmediata. También se revoca una clave o contraseña por fuerza mayor (despido, deceso o redefinición de privilegios de usuario; actualizaciones; restructuraciones, etc.)

Cuando las claves y contraseñas se hacen obsoletas, se hace redundante su almacenamiento. De la misma forma como las Políticas de Uso determinan los parámetros de generación de claves y contraseñas; se encarga de determinar los parámetros de su destrucción y disposición final. Generalmente, tales controles son los siguientes:

- Crypto-Shredding (Destrucción criptográfica)

- Borrado seguro

- Destrucción física por desmagnetización o trituración de medios magnéticos.

- Descubrimiento de contenido

El ciclo de vida de claves y contraseñas y su relación con tu seguridad informática

La criptografía y el ciclo de vida de claves y contraseñas son parte de la seguridad informática de tu empresa. Esto, porque la seguridad informática vela por la protección de la data sensible ante amenazas y vulnerabilidades de los sistemas; y su razón fundamental es blindarlos contra cualquier intromisión a lo largo del ciclo:

La seguridad informática incluye la encriptación de los datos sensibles, la tokenización de las comunicaciones y buenas prácticas de la gestión del ciclo de vida de las claves y contraseñas que proteger tus plataformas, activos, bienes y servicios.

Como comprendemos lo difícil que puede resultar la tramitación y obtención de claves y contraseñas seguras para garantizar la protección de tus datos sensibles y comunicaciones; ponemos a tu alcance herramientas de gestión que lo simplifican para ti.

Recuerda: Si tus claves de acceso caen en manos inadecuadas, pones en riesgo todos tus datos sensibles (información personal; recursos financieros; secretos profesionales). Tómate el tiempo para generar contraseñas seguras y robustecer tu seguridad informática, y si tiempo es lo que menos tienes, ¡estás en el sitio adecuado!

Como expertos en seguridad integral, la criptografía y seguridad informática son dos temas que nos preciamos de contar entre nuestros servicios. Te ayudamos a crear tus llaves perfectas para abrir tus entornos digitales únicamente a quien decidas darle ese privilegio.